Ядоблог

Stay upwind

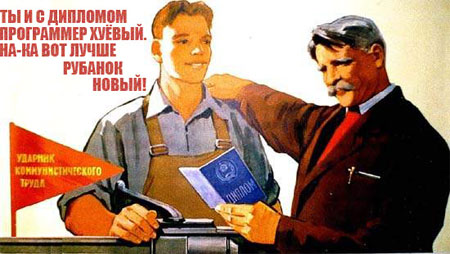

Чтобы выделятся из серой массы, не обязательно красить волосы в красный цвет и носить кольцо в носу. Достаточно просто не быть мудаком.

Travels

Ссылки

Рубрики

- android

- AngularJS

- Apache

- apple

- ASP

- bash

- CodeFest

- CodeIgniter

- DDD

- DropBox

- Evernote

- Forex

- golang

- gulp

- HowTo

- iako

- iako.ru

- iklk

- java

- JetBrains

- Legacy

- Linux

- LoopBack

- MongoDB

- MSSQL

- MySQL

- NetBeans

- nginx

- NodeJS

- NoSQL

- NoSQL Jokes

- otkuponer.ru

- ozzz.info

- PHP

- pidgin

- SEO

- SoftService

- solr

- Sphinx

- SQL

- Sqlite

- tomcat

- TrialPay

- Ubuntu

- uneval.com

- VirtualBox

- VPS

- Windows

- XCache

- Zend

- Агонь

- Админы

- активы и всё такое

- Акции/конкурсы

- Алгоритмы

- Алярма

- Анализ

- Бег

- Безопасность

- Будущее

- Бэкапы

- Вело

- Вселенское горе

- Вьетнам

- глупость

- Грязные извращения

- Демотиваторы

- Железки

- Жесть =)

- Жизнь

- Игра Го

- Идея — вирус

- История

- Книги

- Кодинх

- Кризис

- курс saas

- курс search engines

- Лето

- личное для публики

- лулзы

- лыбдыбр

- Методология

- Мотиваторы

- Мошеннеги

- Музыка

- Нет повода не выпить

- Новости

- Обзор

- Образование

- Обучение

- Оптимизация

- Отдых

- Отжеги

- Отчёт

- очапге отаке

- Очередное бгг

- Парсинг

- Паттайя

- Позитив

- Поисковые системы

- Покер

- Празднеги

- Программирование

- Проектирование

- Проекты

- проксирование

- Путешествия

- Пхукет

- Работа

- Размещение сайта

- Реальность

- Рефоводим

- Спорт

- Стартапы

- Тайланд

- Тестирование

- Технологии

- Технопарк

- Трейдинг

- Трололо

- Удобства

- Управление рисками

- Фильмы

- Финансы

- Фридайвинг

- Фэйлы

- Шерегеш

- шит хаппенд

- Юзабилити

- Яндекс

Архивы

- Январь 2021

- Июнь 2020

- Февраль 2020

- Декабрь 2019

- Ноябрь 2019

- Сентябрь 2019

- Апрель 2019

- Март 2019

- Февраль 2019

- Январь 2019

- Декабрь 2018

- Ноябрь 2018

- Октябрь 2018

- Сентябрь 2018

- Июнь 2018

- Март 2018

- Февраль 2018

- Январь 2018

- Декабрь 2017

- Ноябрь 2017

- Апрель 2017

- Январь 2017

- Декабрь 2016

- Ноябрь 2016

- Сентябрь 2016

- Июнь 2016

- Апрель 2016

- Март 2016

- Январь 2016

- Декабрь 2015

- Ноябрь 2015

- Сентябрь 2015

- Май 2015

- Март 2015

- Февраль 2015

- Январь 2015

- Октябрь 2014

- Июнь 2014

- Май 2014

- Апрель 2014

- Март 2014

- Январь 2014

- Декабрь 2013

- Ноябрь 2013

- Октябрь 2013

- Сентябрь 2013

- Июль 2013

- Апрель 2013

- Март 2013

- Февраль 2013

- Январь 2013

- Декабрь 2012

- Ноябрь 2012

- Октябрь 2012

- Сентябрь 2012

- Август 2012

- Июль 2012

- Июнь 2012

- Май 2012

- Апрель 2012

- Март 2012

- Февраль 2012

- Январь 2012

- Декабрь 2011

- Ноябрь 2011

- Октябрь 2011

- Сентябрь 2011

- Август 2011

- Июль 2011

- Июнь 2011

- Май 2011

- Апрель 2011

- Март 2011

- Февраль 2011

- Январь 2011

- Декабрь 2010

- Ноябрь 2010

- Октябрь 2010

- Сентябрь 2010

- Август 2010

- Июль 2010

- Июнь 2010

- Апрель 2010

- Март 2010

admin

admin